Una vez más llegó a nuestro Laboratorio de Investigación una campaña de phishing, que se propone atraer la atención de la mayor cantidad posible de usuarios. Y, para ello, ¿qué mejor que usar el nombre de una estrella del pop mundial como gancho?

La discografía de Rihanna la ha colocado en el top 10 de los artistas más vendidos de todos los tiempos, con más de 275 millones de producciones musicales distribuidas en todo el mundo. Además, es la artista con más ventas digitales de todos los tiempos, y estableció una marca en El libro Guinness de los récords.

Por lo tanto, los estafadores se valieron de su popularidad y de que, estadísticamente, es probable que una buena parte de los que recibieron este engaño hayan escuchado, descargado o adquirido canciones de Rihanna. Ahora veamos el contenido de la campaña.

Actualización 24/07/2017, 14:10 PM (UTC-03): Recibimos nuevamente esta misma campaña, con la diferencia de que el correo ahora hace referencia a un tema de Madonna, en vez de Rihanna. Claramente, los fanáticos del pop están en la mira de estos cibercriminales. La captura que menciona a Madonna fue añadida al artículo.

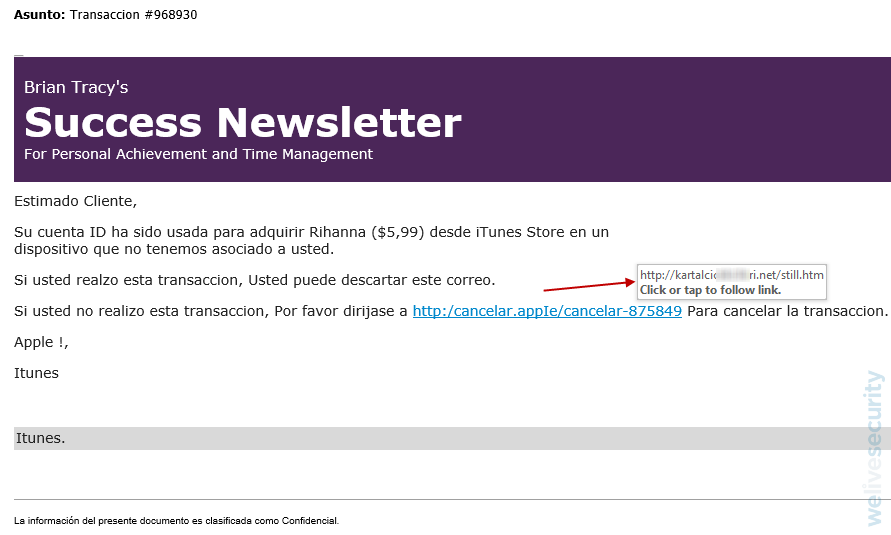

Todo comienza con un correo muy mal escrito

Si bien el funcionamiento de la estafa tiene algunos elementos innovadores, también podemos destacar la cantidad de errores que fácilmente podrían ser notados por el receptor de este correo. Y tú, ¿podrías descubrirlos?

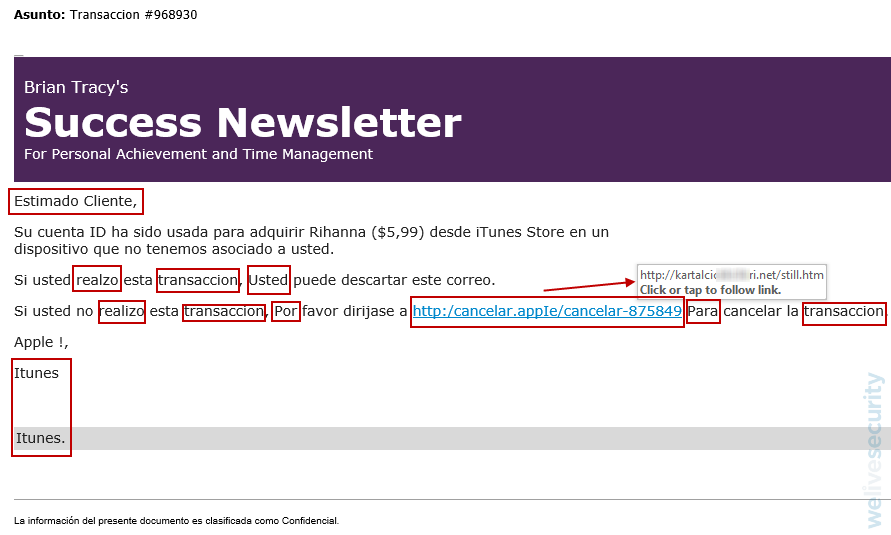

¿Los has notado? Usuarios genéricos, faltas ortográficas, URLs mal escritas, enlaces ocultos... Estoy seguro de que si eres un lector habitual de WeLiveSecurity podrás notar muchos errores. En la siguiente imagen marqué solo algunos, pero te desafío a que encuentres más:

Ahora bien, sabemos que lamentablemente puede haber quien no se detenga a encontrar estas señales y caiga en la trampa. Veamos en qué consiste el engaño.

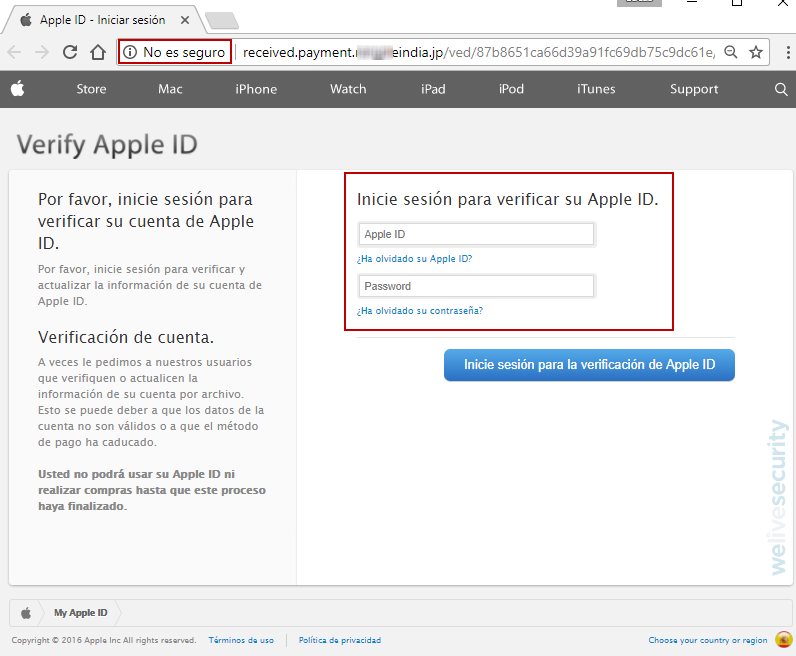

Si el usuario pasara por alto todos los detalles anteriores e hiciera clic sobre el enlace, sería redirigido a la siguiente pantalla:

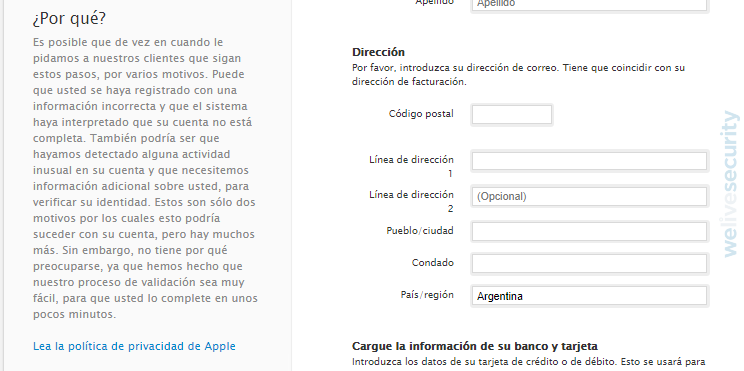

Allí se puede notar que no se trata de un sitio seguro, que claramente no es el dominio de Apple y que por lo tanto intentará robar el Apple ID y la contraseña que se ingresen. Si se ingresan las credenciales, pasamos a la siguiente etapa, en donde nos seguirán pidiendo más datos:

El mensaje se vale de la excusa quizá más utilizada por el phishing: “su cuenta ha sido suspendida”. Por supuesto que los datos de interés para los cibercriminales no serán solo el nombre y apellido... Mira cómo piden también dirección e información bancaria:

Tener la dirección postal de la víctima suele ser útil para los ciberdelincuentes, ya que es relevante a la hora de tratar de falsificar la identidad y hacer fraudes con tarjetas de crédito.

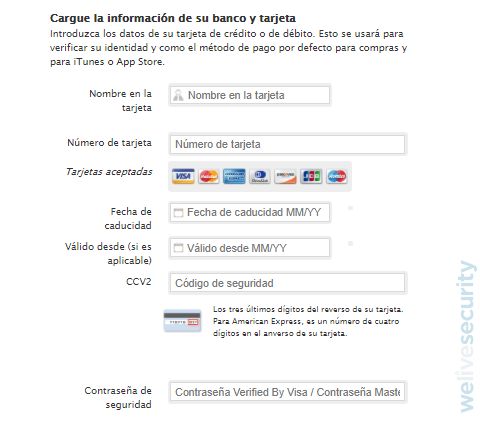

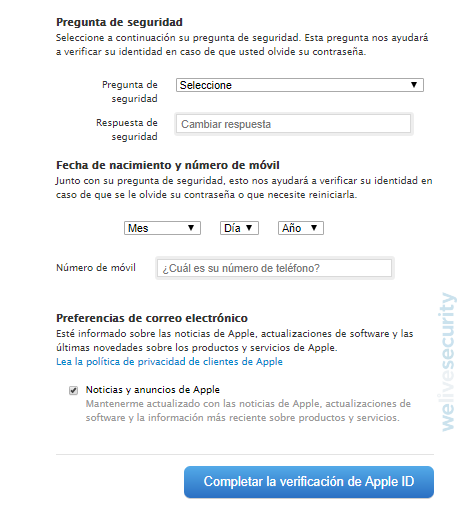

Casi para finalizar, los datos más valiosos para los ciberdelincuentes están vinculados al robo de tarjetas de crédito. Como podemos ver en la imagen anterior, múltiples entidades como Visa, MasterCard y American Express, entre otras, son de interés. Para complementar esta información, también se piden más datos, como preguntas de seguridad, fecha de nacimiento e inclusive el numero de teléfono móvil.

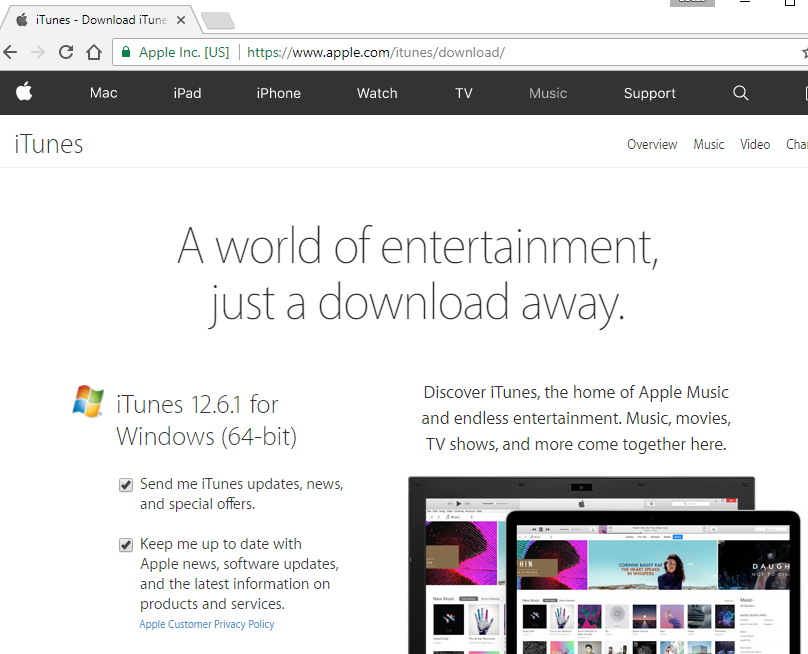

Luego de ingresar los datos, el portal indicará que la cuenta ha sido verificada y redirige a la página de descarga oficial de iTunes, en el sitio de Apple:

El hecho de que el usuario es redirigido al sitio oficial contribuye a que quienes todavía no advirtieron que fueron víctimas de un engaño sigan sin notarlo. Aparentemente no ha pasado nada, y podrán iniciar sesión normalmente. Por supuesto, toda su información ya se encuentra en manos del atacante.

Como conclusión, debemos destacar que el phishing es un incidente multiplataforma que, en estos casos tan genéricos, no distingue entre edades, países o plataformas al buscar víctimas. Principalmente apunta a una vulnerabilidad humana que es la confianza y, a través de la Ingeniería Social, logra evadir distintas barreras para permanecer como una amenaza latente.

Si quieres aprender más sobre esta problemática, en nuestra infografía sobre falsificación podrás ver las señales que indican que un correo o un sitio es falso.