Investigadores de ESET descubrieron que CepKutusu.com, una tienda alternativa de aplicaciones para Android de Turquía, estaba propagando malware a través de todas y cada una de las apps móviles que ofrecía.

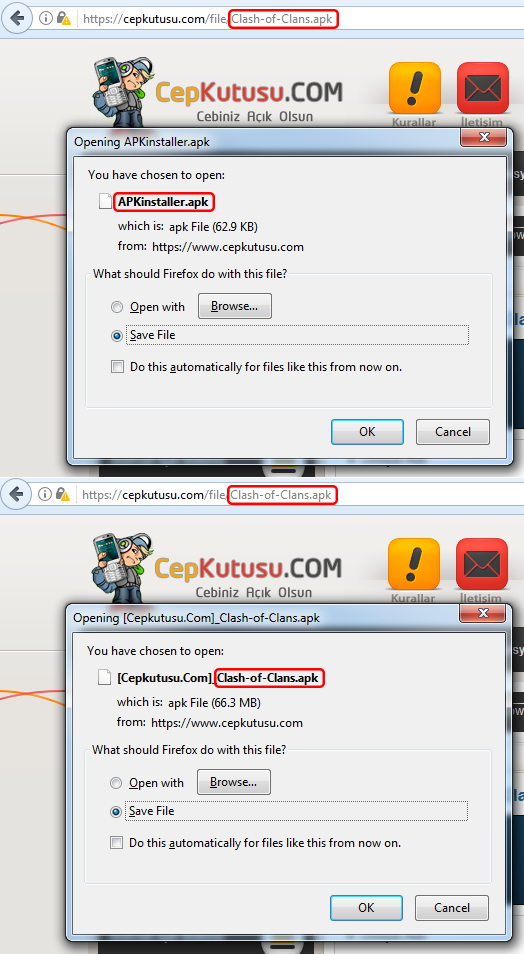

Cuando los usuarios navegaban por la tienda y procedían a descargar una aplicación, el botón "Descargar ahora" los llevaba a la descarga de malware bancario en vez de al programa deseado. Unas pocas semanas después de que los investigadores de ESET le advirtieron al operador de la tienda que habían descubierto su modalidad de ataque, la actividad maliciosa de la tienda cesó.

cada aplicación estaba destinada a ser reemplazada por malware bancario

Curiosamente, aunque se descubrió que la redirección de una aplicación legítima a la maliciosa era general (es decir, cada aplicación estaba destinada a ser reemplazada por el malware bancario), los criminales detrás de la campaña agregaron una condición.

Probablemente con el objetivo de permanecer fuera del radar por más tiempo, introdujeron una ventana de siete días en los que no se sirve malware después de que una víctima haya hecho una descarga maliciosa.

En la práctica, una vez que el usuario descarga la aplicación infectada, se configura una cookie para prevenir que el sistema malicioso siga activo, lo que significa que el usuario recibirá enlaces limpios durante los siete días siguientes.

Cuando termina este período, el usuario es redireccionado al malware si intenta descargar cualquier otra aplicación de la tienda CepKutusu.com.

La amenaza distribuida por la tienda al momento de la investigación era un malware bancario controlado remotamente, capaz de interceptar y enviar mensajes SMS, mostrar actividad falsa y descargar e instalar otras apps.

Una vez instalado, el malware no imita a la aplicación que el usuario había intentado instalar, sino que imita a Flash Player.

Para saber más sobre este ataque y sus implicancias, recurrimos a Lukáš Štefanko, investigador de malware en ESET, quien se especializa en malware para Android y descubrió esta tienda maliciosa.

Una tienda de aplicaciones que propaga malware de forma masiva suena como una amenaza grande. Pero mostrar Flash Player en vez de lo que los usuarios querían... es un disfraz un poco obvio. ¿Qué piensas de esto?

Primero, déjame decir que esta es la primera vez que vi un mercado entero infectado de esta manera. En el ecosistema de Windows y en navegadores, se sabe que esta técnica se ha usado durante un tiempo. Sin embargo, en el ecosistema de Android, es realmente un vector de ataque nuevo.

En cuanto al impacto, lo que vimos en este caso particular era muy probablemente una prueba. Los criminales aprovecharon el control que tenían sobre la tienda de la manera más simple: reemplazar los enlaces a todas las aplicaciones con enlaces a una misma app maliciosa casi no requiere esfuerzo, y además les da a los usuarios una chance de detectar el engaño.

Si intentaras descargar un juego popular y terminaras con Flash Player en tu pantalla... creo que lo desinstalarías de inmediato y reportarías el problema, ¿no?

Esto podría explicar por qué solo hemos visto unos pocos cientos de infecciones.

Desde este punto de vista, no parece ser algo muy preocupante...

Bueno, como dije, probablemente era una prueba. Puedo imaginar un escenario en que los criminales que controlan la tienda le añaden una funcionalidad maliciosa a cada una de las apps disponibles.

Instalar una versión troyanizada de un juego en el equipo del usuario que desea ese juego podría hacer que el número de víctimas aumente significativamente.

En cuanto a la atribución de este ataque, ¿has encontrado algún rastro?

Hay tres escenarios posibles aquí: una tienda de apps construida con el objetivo de propagar malware; una tienda de apps legítima comprometida por un empleado con malas intenciones que la volvió maliciosa; y una tienda de apps legítima que fue víctima de un atacante remoto.

Respecto a los escenarios dos y tres, creo que un ataque de ese tipo no le pasaría inadvertido a una tienda legítima. Quejas de usuarios, logs sospechosos en el servidor y cambios en el código deberían ser indicadores suficientes de compromiso.

Además, el malware se había estado distribuyendo durante semanas. También es interesante señalar que contactamos a los operadores de la tienda para contarles sobre nuestros hallazgos y no recibimos ninguna reacción.

¿Cómo pueden protegerse los usuarios?

- Si es posible, elige siempre descargar apps desde tiendas oficiales. Este consejo se repite de manera infinita por un buen motivo: no hay garantía de que se apliquen medidas de seguridad en una tienda de apps alternativa, lo cual las vuelve un gran lugar para que los cibercriminales propaguen sus creaciones maliciosas. Como ves, no solo pueden valerse de aplicaciones singulares, sino que pueden hacerlo a escala masiva, como mostró este caso.

- Sé precavido al descargar contenido de Internet. Presta atención a todo lo que parezca sospechoso en el nombre del archivo, el tamaño y la extensión; eso es lo que permite que muchas amenazas sean reconocidas y evitadas a tiempo.

- Usa una solución de seguridad móvil confiable, que te proteja de las últimas amenazas. ESET detecta a la amenaza escondida en la tienda CepKutusu.com como Android/Spy.Banker.IE y evita que se descargue en el equipo.

Sigue leyendo: 8 consejos para determinar si una aplicación para Android es legítima